Stripeでは、2024年4月以降に作成される新たなStripeアカウントに関しては、セキュリティチェックリストの記入や提出をする必要があります。coacheeを利用する場合には原則下記の通りお答えください。

オレンジ色の下線の内容の通りご回答をお願い致します。

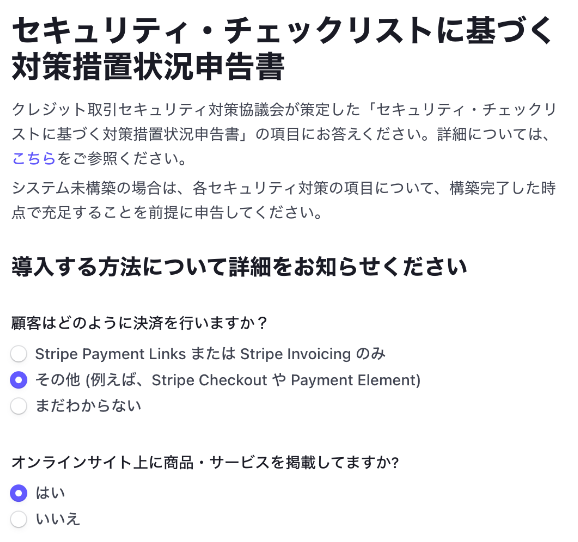

セキュリティ・チェックリストに基づく対策措置状況申告書

導入する方法について詳細をお知らせください

顧客にどのように決裁を行いますか?

その他(例えば、Stripe Checkout や Payment Element)

自社のウェブサイトで商品またはサービスを販売していますか。

はい

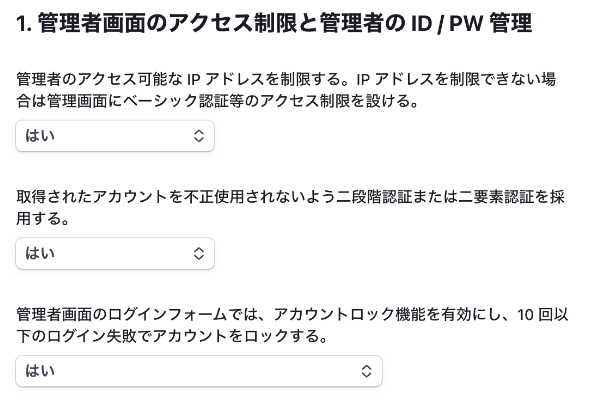

1. 管理者画面のアクセス制限と管理者のID/PW管理

- 管理者のアクセス可能なIPアドレスを制限する。IPアドレスを制限できない場合は管理画面にベーシック認証等のアクセス制限を設ける。

はい - 取得されたアカウントを不正使用されないよう二段階認証または二要素認証を採用する。

はい - 管理者画面のログインフォームでは、アカウントロック機能を有効にし、10回以下(PCIDSS ver4.0基準)のログイン失敗でアカウントをロックする。

はい

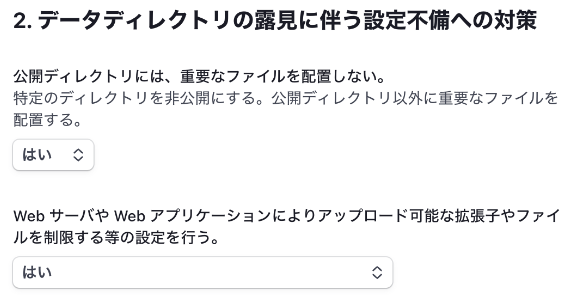

2. データディレクトリの露見に伴う設定不備への対策

- 公開ディレクトリには、重要なファイルを配置しない。(特定のディレクトリを非公開にする。公開ディレクトリ以外に重要なファイルを配置する。)

はい

- WebサーバやWebアプリケーションによりアップロード可能な拡張子やファイルを制限する等の設定を行う。

はい

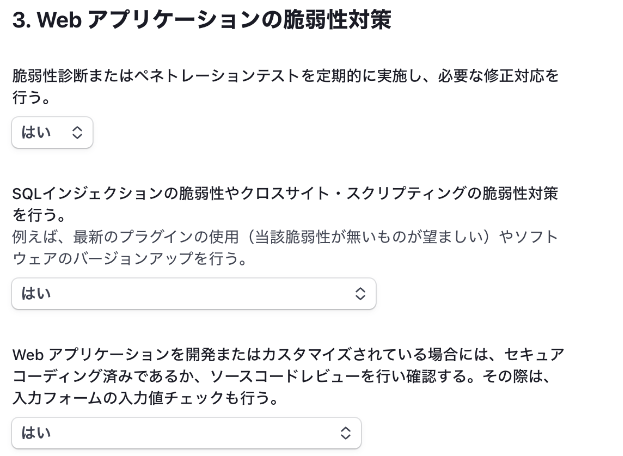

3. Webアプリケーションの脆弱性対策

- 脆弱性診断またはペネトレーションテストを定期的に実施し、必要な修正対応を行う。

はい

- SQLインジェクションの脆弱性やクロスサイト・スクリプティングの脆弱性対策として、最新のプラグインの使用(当該脆弱性が無いものが望ましい)やソフトウェアのバージョンアップを行う。

はい

- Webアプリケーションを開発またはカスタマイズされている場合には、セキュアコーディング済みであるか、ソースコードレビューを行い確認する。その際は、入力フォームの入力値チェックも行う。

はい

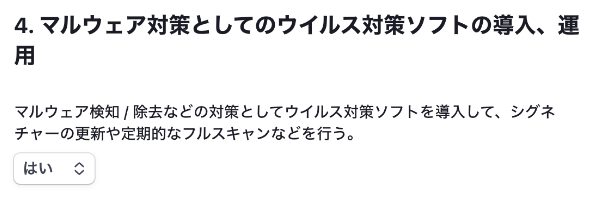

4. マルウェア対策としてのウイルス対策ソフトの導入、運用

- マルウェア検知/除去などの対策としてウイルス対策ソフトを導入して、シグネチャーの更新や定期的なフルスキャンなどを行う。

はい

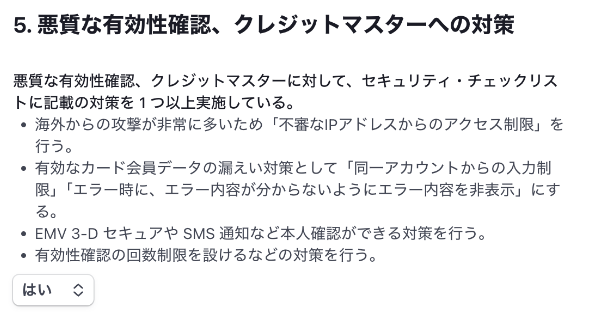

5. 悪質な有効性確認、クレジットマスターへの対策

- 悪質な有効性確認、クレジットマスターに対して、セキュリティ・チェックリストに記載の対策を1つ以上実施している:

- 海外からの攻撃が非常に多いため「不審なIPアドレスからのアクセス制限」を行う。

- 有効なカード会員データの漏えい対策として「同一アカウントからの入力制限」「エラー時に、エラー内容が分からないようにエラー内容を非表示」にする。

- EMV3-DセキュアやSMS通知など本人確認ができる対策を行う。

- 有効性確認の回数制限を設けるなどの対策を行う。

はい

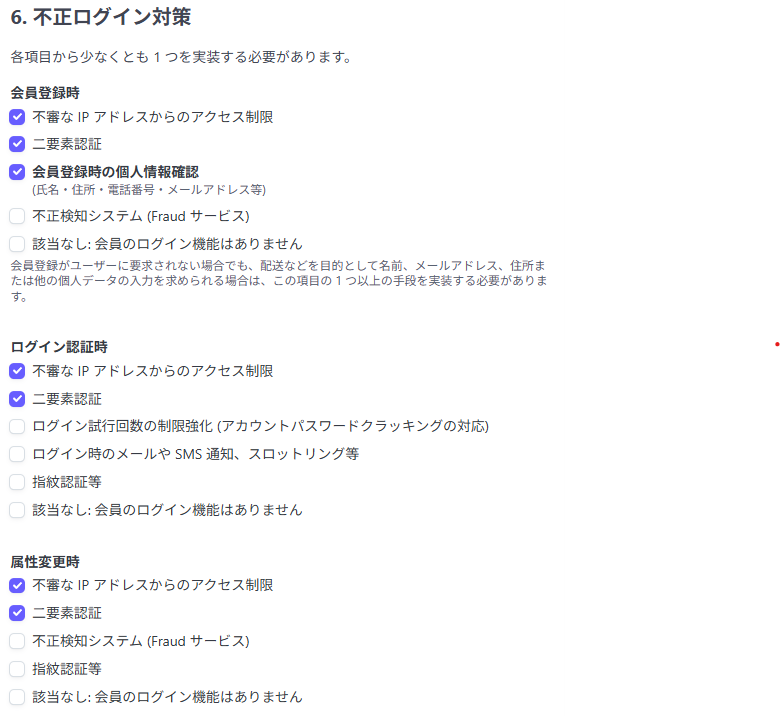

6. 不正ログイン対策

以下の各セクションから少なくとも1つを実装する必要があります。

下記いずれかをチェックしてください。

会登録時

不審なIP アドレスからのアクセス制限

二要素認証

会員登録時の個人情報確認

ログイン認証時

不審なIP アドレスからのアクセス制限

二要素認証

属性変更時

不審なIP アドレスからのアクセス制限

二要素認証

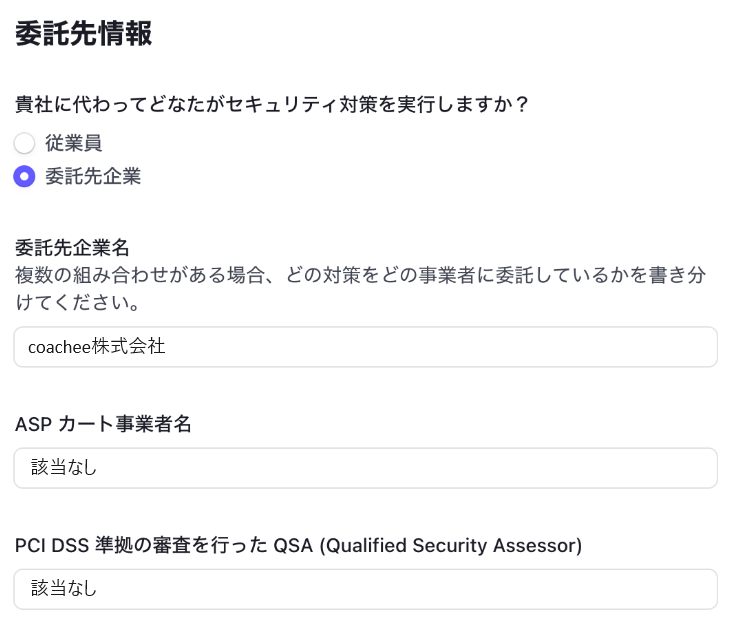

委託先情報

貴社に代わってどなたがセキュリティ対策を実行しますか?

委託先企業

委託先企業名

coachee株式会社

ASPカート事業者名

該当なし

PCI DSS準拠の審査を行ったQSA (Qualified Security Assessor)

該当なし